19C3 - 19th Chaos Communication Congress - "Out of Order"

Item set

- Title

- 19C3 - 19th Chaos Communication Congress - "Out of Order"

- Veranstaltungsort

- Berlin

- Veranstaltungsdaten

- December 27, 2002

- December 28, 2002

- December 29, 2002

- Abgekürzter Name der Konferenz oder Veranstaltung

- 19C3

- Administrative Überordnung der Konferenz oder der Veranstaltung

- Chaos Computer Club Veranstaltungsgesellschaft mbH

- Vorherige Konferenz oder Veranstaltung

-

18C3 - 18th Chaos Communication Congress - "Hacking Is Not A Crime"

18C3 - 18th Chaos Communication Congress - "Hacking Is Not A Crime"

- Nachfolgende Konferenz oder Veranstaltung

-

20C3 - 20th Chaos Communication Congress - "Not a Number"

20C3 - 20th Chaos Communication Congress - "Not a Number"

- Tag

- conference

- congress

- Identifier

- ark:/45490/bOkRir

- Source

- HP

Items

-

Die zeitliche Dimension von Sicherheit about this event: http://www.ccc.de/congress/2002/fahrplan/event/432.en.html

Die zeitliche Dimension von Sicherheit about this event: http://www.ccc.de/congress/2002/fahrplan/event/432.en.html -

Schach der Künstlichen Un-Intelligenz Der Wettkampf des Schachweltmeisters Kramnik gegen das niederländisch-deutsche Schachprogramm Deep Fritz demonstrierte auf recht eindrückliche Weise sowohl den sportlichen Erfolg, wie auch die Unintelligenz moderner Schachprogramme. In diesem Vortrag blicken wir unter anderem auf die durchweg tragikomischen Höhepunkte des toten Rennens. about this event: http://www.ccc.de/congress/2002/fahrplan/event/414.en.html

Schach der Künstlichen Un-Intelligenz Der Wettkampf des Schachweltmeisters Kramnik gegen das niederländisch-deutsche Schachprogramm Deep Fritz demonstrierte auf recht eindrückliche Weise sowohl den sportlichen Erfolg, wie auch die Unintelligenz moderner Schachprogramme. In diesem Vortrag blicken wir unter anderem auf die durchweg tragikomischen Höhepunkte des toten Rennens. about this event: http://www.ccc.de/congress/2002/fahrplan/event/414.en.html -

Big Brother Awards 2002/2003 Diskussion In immer mehr Ländern der Welt werden Big Brother Awards vergeben. Vertreter der Organisationen aus Deutschland, Österreich und der Schweiz berichten über die Preisträger des Jahres 2002 und geben Ausblick auf die zukünftige Sicherheitslage. about this event: http://www.ccc.de/congress/2002/fahrplan/event/521.en.html

Big Brother Awards 2002/2003 Diskussion In immer mehr Ländern der Welt werden Big Brother Awards vergeben. Vertreter der Organisationen aus Deutschland, Österreich und der Schweiz berichten über die Preisträger des Jahres 2002 und geben Ausblick auf die zukünftige Sicherheitslage. about this event: http://www.ccc.de/congress/2002/fahrplan/event/521.en.html -

Abschlussveranstaltung about this event: http://www.ccc.de/congress/2002/fahrplan/event/429.en.html

Abschlussveranstaltung about this event: http://www.ccc.de/congress/2002/fahrplan/event/429.en.html -

"Medien selber machen!" am Beispiel der Berliner radiokampagne.de Berliner Bürger fordern ein Freies Radio - aber ist eine Beteiligung von Konsumenten, ja sogar Wandlung vom "Zuhörer" zum "Sender" überhaupt noch erwünscht? Radio ist immer noch das schnellste Massenmedium. Und auch gar nicht so kostenintensiv wie z.B. das Fernsehen. Dennoch sind nur wenige Radiostationen nicht im "Besitz" von professionellen Radiomachern, die damit ihren Lebensunterhalt verdienen. Wer jedoch kein finanzielles, sondern ein inhaltliches Interesse am Medium Radio hat, dem bleiben nicht viele Beteiligungsmöglichkeiten, in Berlin und Brandenburg nur der "Offene Kanal Berlin". Deshalb setzt sich die "radiokampagne.de", die aus einer Menge von Leuten aus allen möglichen künstlerischen und politischen Zusammenhängen besteht, für ein Freies Radio (nicht-kommerzieller Lokalfunk) ein. Dabei denken sie aber auch an völlig neue Formen der Beteiligung und Organisation, z.B. über das Internet als Medium oder kleinere Netzwerke (LAN, WLAN) als Technik. Der Vortrag berichtet kurz über die Vorraussetzungen, die vor über 25 Jahren zum ersten Freien Radio in der damaligen BRD führten, um dann Piratenfunk, Webradio und Bürgerfunk zu streifen. Das Augenmerk soll jedoch auf den Themen liegen, die auch die "radiokampagne.de" behandelt: - Vernetzung in den verschiedenen Berliner, nationalen und transnationalen Szenen (Musik, Kultur, Politk, usw.) - Zusammenabreit mit allen möglichen Gruppen, Initiativen, Vereinen, usw. in Berlin - kreativer Umgang mit Technik - Aktualität, Qualität und Quantität im Freien Radio - Lobbyarbeit bei Medienpolitikern, Medienanstalt und anderen In der anschließenden Diskussion könnten z.B. Fragen zum Vortrag behandelt werden oder auch zur Thematik "Medien selber machen!" an sich...

"Medien selber machen!" am Beispiel der Berliner radiokampagne.de Berliner Bürger fordern ein Freies Radio - aber ist eine Beteiligung von Konsumenten, ja sogar Wandlung vom "Zuhörer" zum "Sender" überhaupt noch erwünscht? Radio ist immer noch das schnellste Massenmedium. Und auch gar nicht so kostenintensiv wie z.B. das Fernsehen. Dennoch sind nur wenige Radiostationen nicht im "Besitz" von professionellen Radiomachern, die damit ihren Lebensunterhalt verdienen. Wer jedoch kein finanzielles, sondern ein inhaltliches Interesse am Medium Radio hat, dem bleiben nicht viele Beteiligungsmöglichkeiten, in Berlin und Brandenburg nur der "Offene Kanal Berlin". Deshalb setzt sich die "radiokampagne.de", die aus einer Menge von Leuten aus allen möglichen künstlerischen und politischen Zusammenhängen besteht, für ein Freies Radio (nicht-kommerzieller Lokalfunk) ein. Dabei denken sie aber auch an völlig neue Formen der Beteiligung und Organisation, z.B. über das Internet als Medium oder kleinere Netzwerke (LAN, WLAN) als Technik. Der Vortrag berichtet kurz über die Vorraussetzungen, die vor über 25 Jahren zum ersten Freien Radio in der damaligen BRD führten, um dann Piratenfunk, Webradio und Bürgerfunk zu streifen. Das Augenmerk soll jedoch auf den Themen liegen, die auch die "radiokampagne.de" behandelt: - Vernetzung in den verschiedenen Berliner, nationalen und transnationalen Szenen (Musik, Kultur, Politk, usw.) - Zusammenabreit mit allen möglichen Gruppen, Initiativen, Vereinen, usw. in Berlin - kreativer Umgang mit Technik - Aktualität, Qualität und Quantität im Freien Radio - Lobbyarbeit bei Medienpolitikern, Medienanstalt und anderen In der anschließenden Diskussion könnten z.B. Fragen zum Vortrag behandelt werden oder auch zur Thematik "Medien selber machen!" an sich... -

ISP User Profiles Der Vortrag behandelt die Erfassung von User-Bewegungsprofilen bei kleinen und mittleren ISPs, sowie die Nutzungsmöglichkeiten und Kosten solcher Lösungen. about this event: http://www.ccc.de/congress/2002/fahrplan/event/460.en.html

ISP User Profiles Der Vortrag behandelt die Erfassung von User-Bewegungsprofilen bei kleinen und mittleren ISPs, sowie die Nutzungsmöglichkeiten und Kosten solcher Lösungen. about this event: http://www.ccc.de/congress/2002/fahrplan/event/460.en.html -

Siegerehrung Deutsche Meisterschaften im Schlossöffnen Nach der Siegerehrung der Deutsche Meisterschaften im Schlossöffnen auf dem Chaos Communication Congress findet noch die Auflösung des Schlüsselrätsels sowie der Wettkampf Blitz-Öffnung in dieser Veranstaltung statt. about this event: http://www.ccc.de/congress/2002/fahrplan/event/412.en.html

Siegerehrung Deutsche Meisterschaften im Schlossöffnen Nach der Siegerehrung der Deutsche Meisterschaften im Schlossöffnen auf dem Chaos Communication Congress findet noch die Auflösung des Schlüsselrätsels sowie der Wettkampf Blitz-Öffnung in dieser Veranstaltung statt. about this event: http://www.ccc.de/congress/2002/fahrplan/event/412.en.html -

Security Nightmares III Der Vortrag präsentiert aktuelle technische Entwicklungen, die ein Garant für kommende Verwicklungen und Enthüllen zu sein scheinen. about this event: http://www.ccc.de/congress/2002/fahrplan/event/434.en.html

Security Nightmares III Der Vortrag präsentiert aktuelle technische Entwicklungen, die ein Garant für kommende Verwicklungen und Enthüllen zu sein scheinen. about this event: http://www.ccc.de/congress/2002/fahrplan/event/434.en.html -

Call Center - Risiken und Nebenwirkungen Über den Aufbau, die Funktion und die Auswirkungen von Callcentern und anderen modernen Formen der Kundengewinnung und -haltung gibt es häufig Unsicherheiten, Desintereresse und Unwissen. Der Vortrag stellt auf der Basis aktueller Untersuchungen und eigenen Erfahrungen die Funktionen, Wirkungsweisen und ökonomischen Triebkräfte hinter dem Trend den Kunden immer und überall zu erreichen dar. Weiterhin werden Hinweise zum artgerechten Umgang mit Callcentern gegeben, sowohl aus der Perspektive des Kunden als auch der des Callcenter-Mitarbeiters.

Call Center - Risiken und Nebenwirkungen Über den Aufbau, die Funktion und die Auswirkungen von Callcentern und anderen modernen Formen der Kundengewinnung und -haltung gibt es häufig Unsicherheiten, Desintereresse und Unwissen. Der Vortrag stellt auf der Basis aktueller Untersuchungen und eigenen Erfahrungen die Funktionen, Wirkungsweisen und ökonomischen Triebkräfte hinter dem Trend den Kunden immer und überall zu erreichen dar. Weiterhin werden Hinweise zum artgerechten Umgang mit Callcentern gegeben, sowohl aus der Perspektive des Kunden als auch der des Callcenter-Mitarbeiters. -

Network Hijacking Workshop An praktischen Beispielen werden einfache Angriffe mit Paketgeneratoren und komplexere Angriffe mit fertigen Tools vorgeführt. Der Workshop soll einerseits die Technik der Angriffe veranschaulichen, andererseits zeigen, was Möglich ist und wie gross die Gefahr ist.

Network Hijacking Workshop An praktischen Beispielen werden einfache Angriffe mit Paketgeneratoren und komplexere Angriffe mit fertigen Tools vorgeführt. Der Workshop soll einerseits die Technik der Angriffe veranschaulichen, andererseits zeigen, was Möglich ist und wie gross die Gefahr ist. -

Network Hijacking Neben den Grundlagen von TCP-Hijacking werden u.a. Hijacking in geswitchten Umgebungen mit ARP-Spoofing /-Relaying sowie ICMP-Redirection besprochen. Als Exkurs wird dieses Jahr das Thema "Social-Hijacking" angeschnitten.

Network Hijacking Neben den Grundlagen von TCP-Hijacking werden u.a. Hijacking in geswitchten Umgebungen mit ARP-Spoofing /-Relaying sowie ICMP-Redirection besprochen. Als Exkurs wird dieses Jahr das Thema "Social-Hijacking" angeschnitten. -

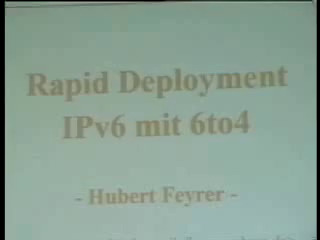

Rapid Deployment von IPv6 mit 6to4 IPv6 wird allgemein als Nachfolger des "Internet Protokolls" gehandelt, ist aber leider noch nicht sonderlich weit verbreitet. mit "6to4" ist ein relativ einfacher Mechanismus fuer den Einsatz von IPv6 verfügbar, der hier näher erläutert werden soll. Diskutiert werden Grundlagen von automatischen und konfigurierten Tunnels, Bezug von Adressraum, Connectivity, Sicherheit, sowie der Setup für NetBSD, Linux und Windows. Ein Überblick über die IPv6-Infrastruktur der FH Regensburg rundet die Präsentation ab.

Rapid Deployment von IPv6 mit 6to4 IPv6 wird allgemein als Nachfolger des "Internet Protokolls" gehandelt, ist aber leider noch nicht sonderlich weit verbreitet. mit "6to4" ist ein relativ einfacher Mechanismus fuer den Einsatz von IPv6 verfügbar, der hier näher erläutert werden soll. Diskutiert werden Grundlagen von automatischen und konfigurierten Tunnels, Bezug von Adressraum, Connectivity, Sicherheit, sowie der Setup für NetBSD, Linux und Windows. Ein Überblick über die IPv6-Infrastruktur der FH Regensburg rundet die Präsentation ab. -

Its my box: how the hardware and software traps in the Xbox were beaten and Linux installed Microsoft went to some lengths to ensure that only approved code could be run on their 'Microsoft-only' PC, the Xbox. The talk gives an overview of the Xbox hardware components, and a detailed background into the Xbox 'security' architecture of the Xbox, and how the chain of trust was defeated using custom hardware. Also covered in detail is Microsoft's recent changes to the boot crypto using Palladium-style hash methods, and how this was broken by our team. We will also talk briefly about TCPA/Palladium, the implications and its possible future as well as the process of porting Linux.

Its my box: how the hardware and software traps in the Xbox were beaten and Linux installed Microsoft went to some lengths to ensure that only approved code could be run on their 'Microsoft-only' PC, the Xbox. The talk gives an overview of the Xbox hardware components, and a detailed background into the Xbox 'security' architecture of the Xbox, and how the chain of trust was defeated using custom hardware. Also covered in detail is Microsoft's recent changes to the boot crypto using Palladium-style hash methods, and how this was broken by our team. We will also talk briefly about TCPA/Palladium, the implications and its possible future as well as the process of porting Linux. -

NetBSD - An Operating System (not only) for Embedded Environments NetBSD is a free, secure, and highly portable UNIX-like operating system available for many platforms, from 64-bit AlphaServers and desktop systems to handheld and embedded devices. Its clean design and advanced features make it excellent in both production and research environments. The latest NetBSD 1.6 release supports crosscompiling the operating system kernel and userland as well as cross-building distribution media. A general overview on the NetBSD operating system as well as the crosscompiling features of the NetBSD 1.6 operating systems will be given.

NetBSD - An Operating System (not only) for Embedded Environments NetBSD is a free, secure, and highly portable UNIX-like operating system available for many platforms, from 64-bit AlphaServers and desktop systems to handheld and embedded devices. Its clean design and advanced features make it excellent in both production and research environments. The latest NetBSD 1.6 release supports crosscompiling the operating system kernel and userland as well as cross-building distribution media. A general overview on the NetBSD operating system as well as the crosscompiling features of the NetBSD 1.6 operating systems will be given. -

Clustering the NetBSD Operating System for Video Rendering Last year's Regensburg city marathon was filmed, digitized and rendered so each of the 5.500 participants was able to retrieve his personal video of them reaching the goal. The rendering was done on a 45-machine cluster running the NetBSD operating system. An overview of the project will be given, including computational steps performed in the cluster, details on the technical setup and experiences gained in the project.

Clustering the NetBSD Operating System for Video Rendering Last year's Regensburg city marathon was filmed, digitized and rendered so each of the 5.500 participants was able to retrieve his personal video of them reaching the goal. The rendering was done on a 45-machine cluster running the NetBSD operating system. An overview of the project will be given, including computational steps performed in the cluster, details on the technical setup and experiences gained in the project. -

Spass mit Codeflow Analyse - neuer Schwung für Malware Programme, die nur als Maschinencode vorliegen sind oft nicht leicht zu handhaben: beim Übersetzen des noch verständlichen Sourcecodes gibt es zu viele Möglichkeiten durch Optimierungen die Struktur des Programmes zu verklären. Wir versuchen diese Struktur teilweise wieder zu gewinnen, darzustellen und für unsere Zwecke aufzubereiten. Dabei wird zunächst der Maschinencode von IA32/Linux ELF Binärdateien disassembliert, mit Hilfe einer selbstentwickelten Disassembler-Library, deren Aufbau kurz erläutert wird. Die einzelnen Instruktionen werden danach mittels Trace-Verfahren in strukturellen Einheiten (basic blocks) zusammengefasst, zwischen denen der Codeflow analysiert werden kann. Als Anwendung dieser Techniken zeigen wir zuerst das Fingerprinten von Funktionen. Dies nutzen wir zum Erkennung und Verändern von Schutzcode im Kernel (am Beispiel des StMichael Kernel "Schutz"-Modules). Weiter betrachten wir die Möglichkeiten bestimmte Aussagen über den Control-Flow zu machen, die für versteckte Backdoors genutzt werden können. Die Erkenntnisse daraus verwenden wir anschliessend um beliebigen Programmcode in einem anderen Programm an optimalen Stellen einzubauen. Am Ende des Vortrages wird der Quellcode unter einer nicht-restriktiven Lizens veröffentlicht (LGPL, GPL, BSD oder so).

Spass mit Codeflow Analyse - neuer Schwung für Malware Programme, die nur als Maschinencode vorliegen sind oft nicht leicht zu handhaben: beim Übersetzen des noch verständlichen Sourcecodes gibt es zu viele Möglichkeiten durch Optimierungen die Struktur des Programmes zu verklären. Wir versuchen diese Struktur teilweise wieder zu gewinnen, darzustellen und für unsere Zwecke aufzubereiten. Dabei wird zunächst der Maschinencode von IA32/Linux ELF Binärdateien disassembliert, mit Hilfe einer selbstentwickelten Disassembler-Library, deren Aufbau kurz erläutert wird. Die einzelnen Instruktionen werden danach mittels Trace-Verfahren in strukturellen Einheiten (basic blocks) zusammengefasst, zwischen denen der Codeflow analysiert werden kann. Als Anwendung dieser Techniken zeigen wir zuerst das Fingerprinten von Funktionen. Dies nutzen wir zum Erkennung und Verändern von Schutzcode im Kernel (am Beispiel des StMichael Kernel "Schutz"-Modules). Weiter betrachten wir die Möglichkeiten bestimmte Aussagen über den Control-Flow zu machen, die für versteckte Backdoors genutzt werden können. Die Erkenntnisse daraus verwenden wir anschliessend um beliebigen Programmcode in einem anderen Programm an optimalen Stellen einzubauen. Am Ende des Vortrages wird der Quellcode unter einer nicht-restriktiven Lizens veröffentlicht (LGPL, GPL, BSD oder so). -

Spam prevention SPAM is a growing problem that is hard to fight. On the one hand you want to communicate with everybody, on the other hand you don´t want to be filled up with SPAM. To fight spam effectifly there are some server and clientside solutions which help and put some mails into the trash by their own.

Spam prevention SPAM is a growing problem that is hard to fight. On the one hand you want to communicate with everybody, on the other hand you don´t want to be filled up with SPAM. To fight spam effectifly there are some server and clientside solutions which help and put some mails into the trash by their own. -

Quantenkryptographie One of the fundamental laws of quantum mechanics, the Heisenberg uncertainty relation, tells us that every quantum measurement significantly influences the observed system. Thus Quantum Cryptography can guarantee secure communication between Alice (transmitter) and Bob (receiver). In our experiment we show that it is possible to perform Quantum Cryptography not only in laboratory demonstration experiments but also in a small and user friendly setup which can be used on everybodysw's desk for secure communication.

Quantenkryptographie One of the fundamental laws of quantum mechanics, the Heisenberg uncertainty relation, tells us that every quantum measurement significantly influences the observed system. Thus Quantum Cryptography can guarantee secure communication between Alice (transmitter) and Bob (receiver). In our experiment we show that it is possible to perform Quantum Cryptography not only in laboratory demonstration experiments but also in a small and user friendly setup which can be used on everybodysw's desk for secure communication. -

Project Blinkenlights: ARCADE Projekt Blinkenlights hat in diesem Jahr eine neue Lichtinstallation in die Welt gesetzt. Auf der Französischen Nationalbibliothek in Paris wurde "ARCADE" realisiert. Die technische Realisierung basiert auf einer konsequenten Weiterentwicklung der ursprünglich für die Berliner Installation "Blinkenlights" entworfenen Konzepte. Der Vortrag stellt die Aktion und die dahinter steckende Technologie vor.

Project Blinkenlights: ARCADE Projekt Blinkenlights hat in diesem Jahr eine neue Lichtinstallation in die Welt gesetzt. Auf der Französischen Nationalbibliothek in Paris wurde "ARCADE" realisiert. Die technische Realisierung basiert auf einer konsequenten Weiterentwicklung der ursprünglich für die Berliner Installation "Blinkenlights" entworfenen Konzepte. Der Vortrag stellt die Aktion und die dahinter steckende Technologie vor. -

Einführung in Geschichte und Struktur des CCC Da der Chaos Computer Club nun schon über 20 Jahre unterwegs ist, auf dem Congress aber viele Besucher nur einen Teil der Geschichte des Clubs kennen, versucht dieser Vortrag einen groben Überblick über die Geschichte des CCC zu geben. Verständlich sollen dabei nicht nur die Strukturelemente und kulturellen Eigenarten dieser merkwürdigen Anhäufung von Menschen werden, sondern auch einige Empfindlichkeiten, deren Berücksichtigung es dem werten Congressbesucher erlauben, den Congress möglicherweise besser zu verstehen.

Einführung in Geschichte und Struktur des CCC Da der Chaos Computer Club nun schon über 20 Jahre unterwegs ist, auf dem Congress aber viele Besucher nur einen Teil der Geschichte des Clubs kennen, versucht dieser Vortrag einen groben Überblick über die Geschichte des CCC zu geben. Verständlich sollen dabei nicht nur die Strukturelemente und kulturellen Eigenarten dieser merkwürdigen Anhäufung von Menschen werden, sondern auch einige Empfindlichkeiten, deren Berücksichtigung es dem werten Congressbesucher erlauben, den Congress möglicherweise besser zu verstehen. -

TCPA - resistance is futile? TCPA und Palladium bedrohen die Wissensgesellschaft in fundamentaler Weise. Neben den wirtschaftlichen und gesellschaftlichen Folgen diskutieren wir in diesem Vortrag auch die kryptograpischen und netzwerktechnischen Problemen. Selbst, wenn Microsoft moralisch gut und edel wäre und zum ersten Male überhaupt fehlerfreien Code produzieren würde, wären die Folgen für die Informationsgesellschaft verheerend.

TCPA - resistance is futile? TCPA und Palladium bedrohen die Wissensgesellschaft in fundamentaler Weise. Neben den wirtschaftlichen und gesellschaftlichen Folgen diskutieren wir in diesem Vortrag auch die kryptograpischen und netzwerktechnischen Problemen. Selbst, wenn Microsoft moralisch gut und edel wäre und zum ersten Male überhaupt fehlerfreien Code produzieren würde, wären die Folgen für die Informationsgesellschaft verheerend. -

Detecting DDos Attacks and Countermeasures at ISPs EN: This workshop is divided in two parts. The first part presents current tools and measures to detect DDOS attacks, to block them and to do a post-mortem analysis. The second part will be an open discussion to find out ideas and capabilities of the community to improve countermeasures (e.g. distributed blocking or distributed monitoring). The results should be offered to interested ISPs and probably lead to development of tools to reduce - and probably prevent - DDOS attacks.

Detecting DDos Attacks and Countermeasures at ISPs EN: This workshop is divided in two parts. The first part presents current tools and measures to detect DDOS attacks, to block them and to do a post-mortem analysis. The second part will be an open discussion to find out ideas and capabilities of the community to improve countermeasures (e.g. distributed blocking or distributed monitoring). The results should be offered to interested ISPs and probably lead to development of tools to reduce - and probably prevent - DDOS attacks. -

Detecting DDOS Attacks &

Countermeasures at ISPs (Slides) Folien zum Vortrag

Detecting DDOS Attacks &

Countermeasures at ISPs (Slides) Folien zum Vortrag -

Buffer Overflow for Beginners (Slides) Folien zum Vortrag. Das Original wurde mit StarOffice erstellt (die SDD-Datei), die anderen wurden mit händischen Layout-Korrekturen daraus erstellt.

Buffer Overflow for Beginners (Slides) Folien zum Vortrag. Das Original wurde mit StarOffice erstellt (die SDD-Datei), die anderen wurden mit händischen Layout-Korrekturen daraus erstellt. -

Brainstorming & Saaldiskussion

Upcoming Security Nightmares III (Slides) Die Präsentationsfolien zur Session

Brainstorming & Saaldiskussion

Upcoming Security Nightmares III (Slides) Die Präsentationsfolien zur Session -

Die zeitliche Dimension der

Sicherheit (Slides) Vortragsfolien zum Vortrag

Die zeitliche Dimension der

Sicherheit (Slides) Vortragsfolien zum Vortrag -

Pressemappe: Patent-Party Zusammenfassung der Inhalte einer Informationsveranstaltung zu einer geplanten EU-Richtlinie zu Software-Patenten. Enthält einen offenen Brief des FFII an die Bundesregierung sowie einen "Aufruf zum Handeln".

Pressemappe: Patent-Party Zusammenfassung der Inhalte einer Informationsveranstaltung zu einer geplanten EU-Richtlinie zu Software-Patenten. Enthält einen offenen Brief des FFII an die Bundesregierung sowie einen "Aufruf zum Handeln". -

19C3 Website Complete browsable website with additional .warc file..

19C3 Website Complete browsable website with additional .warc file..